Utilisation : SMIME (mail chiffré) TLS (HTTPS) Bitcoin DNSSEC 3DSECURE (paiement) LDAPS TOR

Utilise des clés publiques

- Création des clés

- Signer des messages

- vérifier des signatures

- chiffrer des messages

- déchiffrer

Définition de certificats et autorités de certifications (CA)

On parle de chaine de confiance (chain of trust).

Comment échanger des messages sécurisés entre N personnes ? Avec un chiffrement symétrique, il faut . Avec chiffrement a clé publique il suffit de

Comment obtenir une clé secrete entre deux participants avec une architecture PKI ?

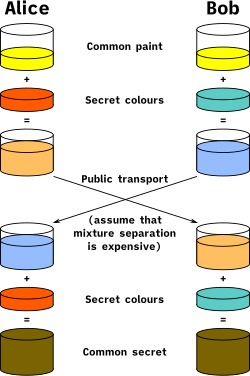

1976 - Protocole Diffie-Hellman

Version grande section

Version +18

Problème difficile = logarithme discret

avec p, g, alors c’est difficile de trouver a

Ce problème est cassable avec l’informatique quantique.

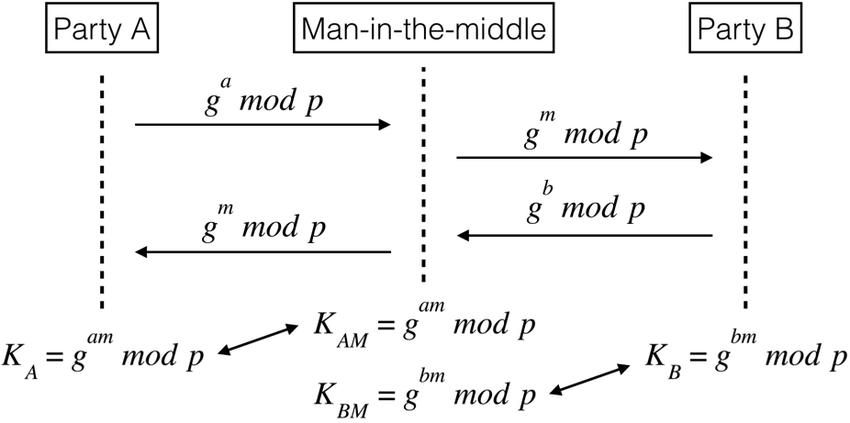

Autre attaque possible : man in the middle

Kerberos

Utilise que des clé symetriques login password tickets

Fonctionne en 3 phases :

PKI

Def d’un certificat : Un certificat atteste qu’une clé publique appartient à quelqu’un. La signature de cette clé publique pas une aautorité de certification.

CRL : certificate revocation list (mise a jour navigatuer pour mettre a jour la liste des CA)

PKI hierarchique

- X509

- Les authorités sont differente des utilisataurs

PKI non-hierarchique

- PGP (Pretty good privacy 1991)

- Chaque utilisateur construit son réseau de confiance

Historique

SSL 1.0 (1991) Jamais développé SSL 2.0 (1995-2011) SSL 3.0 (1996-2015) RFC 6101 transport security layer TLS 1.0 (1999-2021) TLS 1.1 (2006-2021) TLS 1.2 (2008-…) TLS 1.3 (2018-…)

Entre TLS 1.2 et 1.3 = gros menage (3 echanges au lieu de 5, etc…)

Attaque

Heart bleed

Lecture d’une taille supérieur a la vrai taille du message donc on peut lire la ram de la victime